Wyobraź sobie następującą sytuację: spóźniasz się do pracy ze względu na okropny, poranny korek. Za pół godziny masz ważne spotkanie.

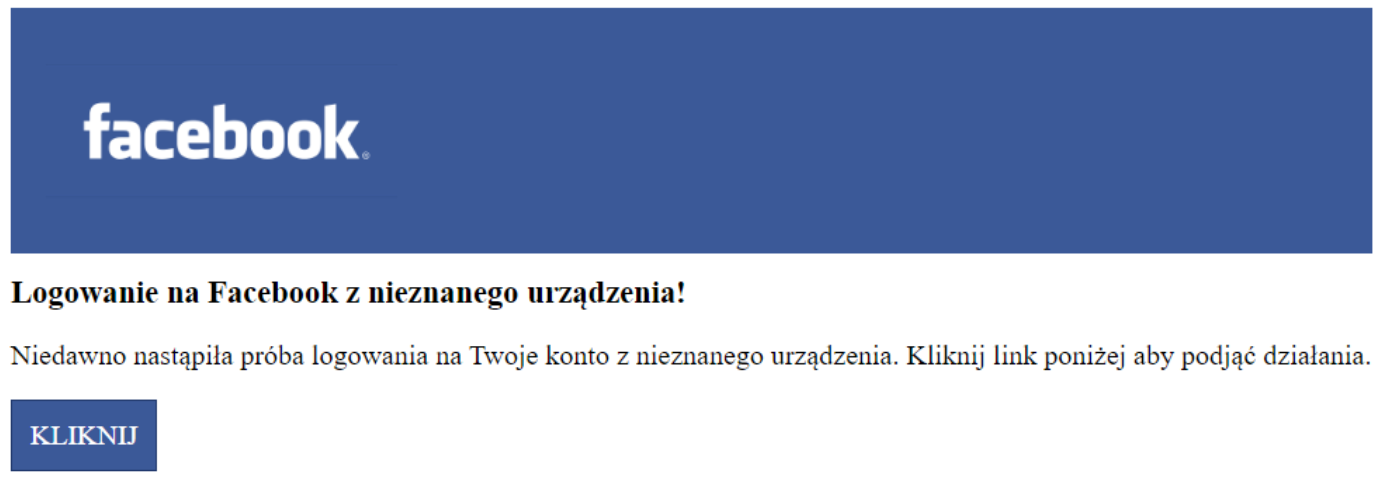

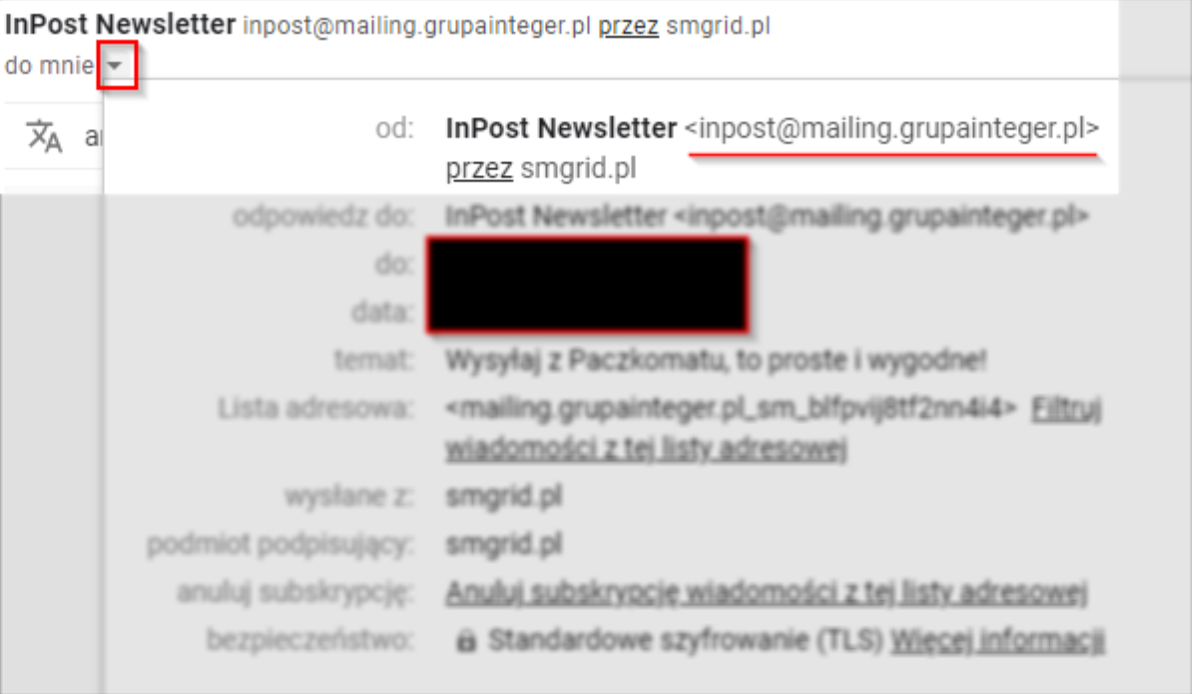

Zdążysz jeszcze sprawdzić maila. W swojej skrzynce odbiorczej widzisz takiego maila:

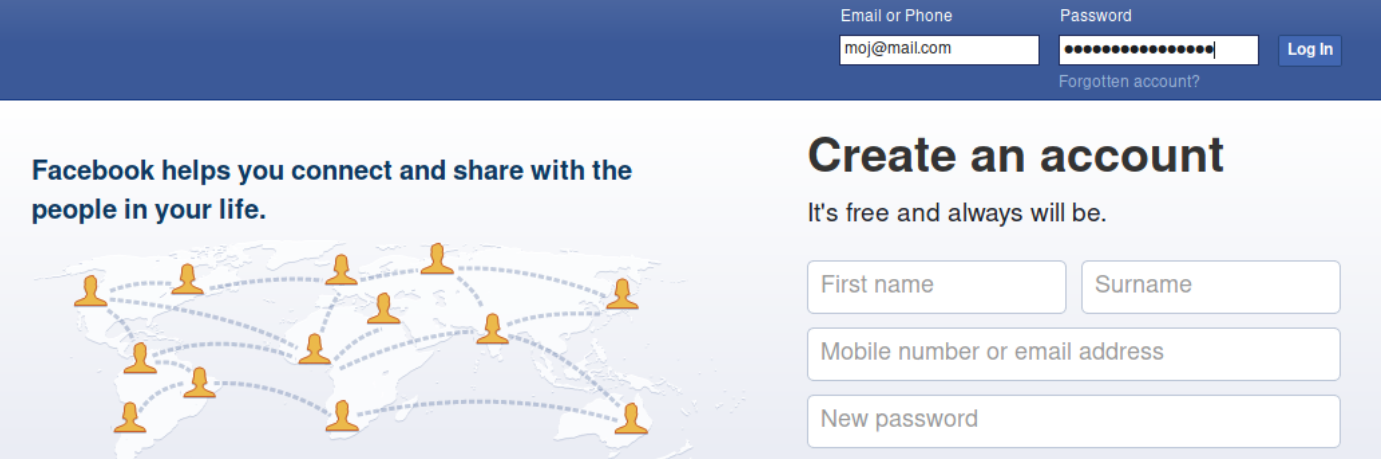

Niewiele się zastanawiasz – klikasz. Otwiera się przeglądarka ze znanym ekranem logowania. Co dalej? Naturalnie, logujesz się:

Po zalogowaniu następuje jednak przekierowanie i znowu trafiasz na ekran logowania. Mówisz sobie “Pewnie coś nie zadziałało. Spróbuję jeszcze raz”. Tym razem wszystko działa. Zapominasz o ostrzeżeniu z maila, przeglądasz chwilę koty na fejsie i udajesz się na zaplanowane spotkanie.

Nie zdajesz sobie sprawy z tego, że właśnie padłeś ofiarą ataku phishingowego.

Jeśli potrzebujesz pomocy w odzyskaniu swojego konta, dostępu do przejętego fanpage’a lub po prostu chciałbyś wiedzieć więcej o bezpieczeństwie na Facebooku, zapisz się do naszej grupy, w której wzajemnie pomagamy sobie właśnie w takich sprawach – bez głupich docinków czy złośliwości. W razie potrzeby, chętnie pomogę Ci także prywatnie – wystarczy że wypełnisz poniższy formularz

Czym jest phishing

“Ofiarą czego?”, zapytasz. Phishing to aktualnie jeden z najpopularniejszych ataków socjotechnicznych. Najpopularniejszy, a przy okazji bardzo prosty i zaskakująco skuteczny, bo wykorzystuje najsłabsze ogniwo wszelkich zabezpieczeń – człowieka. Jak to działa? Najprościej rzecz ujmując, atakujący podszywa się pod inną osobę lub instytucję, aby skłonić ofiarę do podania poufnych informacji, zainstalowania szkodliwego oprogramowania lub zmusić ją do innego, pożądanego przez siebie działania.

Najczęstszą formą phishingu jest spam, który możesz spotkać na swojej skrzynce mailowej. “Witaj, jesteś jedyny potomek króla Nigerii. Wyślij swój numer karty, aby otrzymać dużo pieniędzy!”. Brzmi znajomo? Oszustwo na “księcia Nigerii” to jeden z popularniejszych typów phishingu. Na szczęście coraz więcej ludzi rozpoznaje tak perfidne oszustwa. Wiedzą to także hakerzy, którzy nieustannie rozwijają swoje techniki. W naszym kraju złą sławą cieszą się także oszustwa “na kod Blik” lub wiadomość SMS od “InPost”.

Innym, specyficznym rodzajem phishingu jest też vishing, czyli voice phishing – wyłudzanie danych podczas rozmowy telefonicznej. Coraz częściej atakujący podszywają się pod firmy kurierskie, instytucje państwowe lub administrację jednego z portali społecznościowych. Tak jak w historii z początku artykułu, atakujący często wykorzystują ludzką nieuwagę, strach lub zaufanie do autorytetu.

Cel? Oszukać nieświadomego użytkownika i przechwycić jego hasło, numer karty kredytowej czy adres.

Jak wygląda atak phishingowy?

Następujący opis będzie oczywiście pewnym uproszczeniem, jednak aby skutecznie chronić się przed atakującym, najlepiej poznać techniki jego działania.

Pierwszym etapem jest stworzenie strony, która do złudzenia przypomina prawdziwą witrynę, na przykład popularny bank, PayPal, Facebook, czy jeden z serwisów pocztowych.

Następny krok to sprowadzenie ofiary na spreparowany serwis – najczęściej poprzez email. Odpowiednio przygotowaną wiadomość rozsyła do wszystkich znanych adresów lub do konkretnych celów (tzw. spear phishing).

Teraz pozostaje tylko czekać – ktoś w końcu na pewno kliknie w złośliwy link lub pobierze załącznik. W tym momencie haker zyskuje dostęp do danych ofiary, chyba że wcześniej sama podała mu login i hasło.

Jak widzisz, droga do kradzieży tożsamości, czy przechwycenia poufnych danych jest, na nasze nieszczęście, dość prosta. Dlatego właśnie tak ważna jest świadomość użytkowników. Bezpieczny internauta to taki, który zna zagrożenie i wie jak się przed nim bronić.

Jak rozpoznać phishing?

Zweryfikuj pochodzenie wiadomości – jeśli cokolwiek budzi Twoje podejrzenia, sprawdź dokładnie e-mail nadawcy.

Oszuści często wykorzystują adresy typu inpost@gmail.com, urzadwarszawa@onet.pl itd. Takie adresy mailowe powinny zapalić czerwoną lampkę.

Uważnie oceń prawidłowość maila. Sprawdź stopkę, podpis, użyte grafiki i logotypy. Ponadto w kampaniach phishingowych często spotyka się błędy gramatyczne, interpunkcyjne czy braki ogonków przy literach ą, ę, ć i tak dalej.

Spójrz na odbiorcę maila – jak zwraca się do Ciebie adresat? “Kolega” proszący pilnie o kod BLIK na pewno znałby Twoje imię i nie będzie pisał do ciebie “współpracowniku”, “kumplu”. Tak samo w wiadomościach mailowych. Jeśli masz jakiekolwiek wątpliwości, zweryfikuj tożsamość nadawcy innym kanałem, na przykład zadzwoń do osoby, za którą się podaje.

Uważaj na podejrzane linki – atakujący często ukrywają prawdziwy adres przekierowania za skróconym linkiem. Jeśli wiadomość od banku sugeruje, żebyś przeszedł na adres, który zupełnie nie przypomina witryny banku, może to być kolejna czerwona lampka.

Przykład: https://tinyurl.com/bank-wazna-wiadomosc (nie klikaj w to! ;))

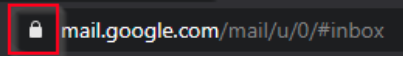

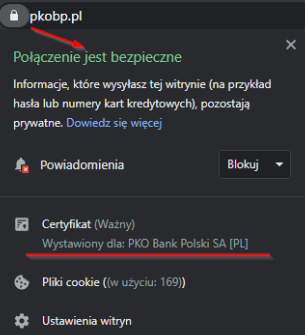

Oprócz tego zwracaj także uwagę na jakiej stronie aktualnie się znajdujesz. Przede wszystkim sprawdź czy w pasku adresu jest kłódka – oznacza to, że strona jest zaufana, a transmisja szyfrowana.

Ponadto wypatruj “literówek” – nBank zamiast mBank, imPost zamiast inPost, Allegr0 zamiast Allegro.

Jaki jest charakter wiadomości? Atakujący najczęściej chcą przestraszyć ofiarę, aby nie myślała racjonalnie i dała się ponieść emocjom. Jeśli treść maila zbyt uporczywie nakazuje kliknięcie w przycisk TERAZ, prawdopodobnie jest to próba oszustwa.

Podobnie gdy nadawca oferuje zbyt dużo – jeżeli pomyślisz, że propozycja jest zbyt dobra, żeby była prawdziwa, powinno to wzbudzić twoje podejrzenie.

Pamiętaj, że żaden serwis, bank, portal czy urząd nie będzie Cię prosił o podanie wrażliwych i poufnych informacji przez wiadomość mailową.

Skoro już wiesz jak rozpoznać phishing, pamiętaj że zauważone próby oszustwa możesz zgłosić. Swoje obawy przekaż właścicielowi serwisu / organizacji lub wypełnij prosty formularz na https://incydent.cert.pl/. Dzięki temu możesz pomóc innym potencjalnym ofiarom.

Jak się bronić przed phishingiem?

Przede wszystkim nie ufać we wszystko, szczególnie w internecie, choć ta sama zasada tyczy się podejrzanych esemesów, a nawet połączeń telefonicznych. Nie klikaj w linki, co do których nie masz pewności dokąd prowadzą. Nie pobieraj podejrzanych i nietypowych załączników.

Należy zastanowić się kilka razy zanim podamy gdziekolwiek nasze poufne dane. Nie bez przyczyny często słyszymy/czytamy informację typu “Administratorzy serwisu nigdy nie poproszą Cię o podanie hasła” – to prawda i trzeba o tym pamiętać.

Jeśli masz jakieś wątpliwości, nie klikaj w dany link lub opuść witrynę. Jeżeli sprawa jest pilna, najczęściej możesz ją załatwić telefonicznie.

Świetnym sposobem ochrony przed phishingiem jest również 2FA – Two Factor Authentication, czyli uwierzytelnianie dwuskładnikowe. Po konfiguracji tej usługi, podczas logowania na dany serwis, oprócz loginu i hasła użytkownik jest proszony o drugi czynnik zabezpieczający – kod z SMS lub kod wygenerowany w dedykowanej aplikacji (np. w Google Authenticator). To rozwiązanie, które uprzykrzy życie hakerom, jednak nie zawsze gwarantuje stuprocentową ochronę.

Jeśli zależy Ci na 100% zabezpieczeniu przed phishingiem, jedynym skutecznym rozwiązaniem rozwiązaniem jest klucz U2F. W tym przypadku drugim (lub w zasadzie trzecim, jeśli wcześniej uruchomisz na swoim koncie 2FA) składnikiem logowania jest fizyczny sprzęt (tu: klucz, przypominający pendrive), który posiadasz tylko Ty. Dzięki temu nawet, jeśli haker przejmie twoje hasło, nie uda mu się zalogować.

Zapraszam Cię także do przeczytania tekstu obnażającego społeczność kradnącą grupy na Facebooku. Po tym wpisie próbowano mnie nieskutecznie atakować, a także zastraszać. Sprawa została skierowana do prokuratury, a samego tekstu nie zamierzam zdejmować z bloga.

Szczególnie po tak zintensyfikowanej reakcji odwetowej, która była dla mnie oczywistym sygnałem, że treści uświadamiające i edukujące nas w zakresie bezpieczeństwa w Social Media, nie są oczywiste, a wręcz przeciwnie, wciąż za słabo wyjaśnione i przede przez to nadal niezwykle potrzebne.